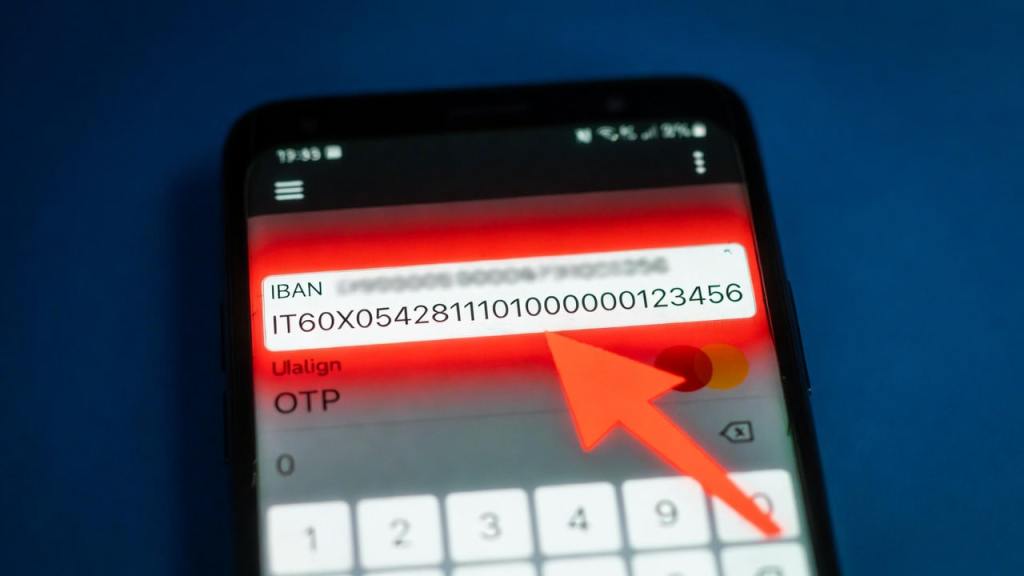

Il bonifico parte. L’IBAN sembra corretto. L’OTP arriva. Tutto regolare, in apparenza. È in questo istante — il più delicato — che l’IBAN Swap colpisce. Non viola i sistemi bancari, non forza i server. Entra dal lato più fragile: il dispositivo dell’utente. E quando la frode emerge, spesso è troppo tardi.

L’IBAN Swap è, infatti, una frode digitale attiva e documentata che sfrutta malware silenziosi capaci di modificare in tempo reale i dati di un bonifico, deviando il pagamento verso conti correnti controllati dai truffatori. La banca applica correttamente tutte le misure di sicurezza; l’errore si consuma nel momento finale di autorizzazione, quando l’utente non verifica i dati contenuti nel messaggio OTP.

Come funziona l’IBAN Swap

Il meccanismo, come spiegato da Banco BPM, non lascia tracce evidenti. Nessun blocco, nessun avviso, nessun rallentamento del dispositivo. La sequenza è lineare ed è proprio questo a renderla pericolosa.

-

Infezione silenziosa

Un malware si insedia su computer o smartphone tramite phishing, software non sicuri o siti compromessi. Resta in background, invisibile. -

Intercettazione del bonifico

Durante la compilazione di un bonifico in home banking, il malware sostituisce IBAN e beneficiario con quelli dei truffatori. Sullo schermo, però, l’utente continua a vedere i dati corretti. -

Autorizzazione inconsapevole

La banca invia l’OTP via SMS o notifica app. Il messaggio riporta l’IBAN reale destinatario, cioè quello fraudolento. -

L’errore decisivo

L’utente inserisce l’OTP senza leggere il testo di conferma. Il bonifico viene eseguito correttamente. Ma verso il conto sbagliato.

La scoperta arriva giorni dopo, quando il fornitore segnala il mancato pagamento.

Perché questa frode è così insidiosa

Tre elementi la rendono particolarmente difficile da intercettare:

-

Procedura formalmente corretta

L’autenticazione forte (SCA) funziona. L’operazione risulta regolarmente autorizzata. -

Invisibilità tecnica

Il malware altera solo i dati trasmessi alla banca, non quelli mostrati nel browser. -

Responsabilità finale dell’utente

Il controllo dell’OTP spetta al cliente. La disattenzione diventa il punto di rottura della sicurezza.

Come difendersi: le regole operative

La tecnologia non basta. Serve metodo.

Leggi sempre l’SMS o la notifica OTP

Verifica IBAN e importo riportati nel messaggio. Se non coincidono, interrompi subito l’operazione.

Proteggi i dispositivi

Antivirus e firewall aggiornati non sono opzionali. Sono la prima linea di difesa.

Diffida dei link

Nessuna banca chiede credenziali da link esterni. Mai.

Dispositivo dedicato per i pagamenti

Per contabilità aziendale o importi elevati, usa un device esclusivo per l’home banking.

Cosa devi fare

- Controllo dispositivi: antivirus aggiornato e scansione completa.

- Verifica OTP: lettura integrale prima di ogni autorizzazione.

- Segnalazioni: in caso di dubbio, contatta subito l’assistenza della tua banca tramite canali ufficiali.

FAQ

Se il bonifico è autorizzato con OTP, posso recuperare i soldi?

È complesso. La tempestività della segnalazione è decisiva, ma non garantisce il rimborso.

Il malware è rilevabile?

Non sempre. Alcuni trojan bancari restano silenti per mesi.

Succede solo da PC?

No. Anche smartphone e tablet possono essere colpiti.

Commenta con Facebook